IaaS/PaaS向けクラウドセキュリティサービス

Orca Security

パブリッククラウド環境に潜むセキュリティリスクの検出を実現

近年のサイバー攻撃の手口は、「ランサムウェアの悪質化(二重脅迫)」「VPN製品の脆弱性を狙った攻撃」「クラウドサービスを狙った攻撃」などが挙げられます。対策としては、定期的な脆弱性診断、マルウェアスキャン、セキュリティパッチの導入、WAF(Web Application Firewall)を用いた通信の監視・制御などが重要です。Orca Securityは既存の環境を変更せずに、わずか数分の権限設定でシステムやサービスのセキュリティリスクを継続的に検出します。

検出したセキュリティリスクに都度対応することで、パブリッククラウド環境の安全な利用を支援します。

AWS、Azure、Google Cloud Platformに対応しているため、マルチクラウド環境であってもセキュリティリスクの一元管理を実現、担当者の運用負荷を軽減します。

IaaS/PaaS向けクラウドセキュリティサービス「Orca Security」では

このような課題を解決します!

- クラウド上に構築したシステムにセキュリティ対策の漏れがないかを把握したいが、エージェントソフトの導入や設定の変更などによる既存システムへの影響が不安

- クラウド環境のセキュリティ対策をしたいが、人手での点検は形骸化する。また、クラウドの機能アップデートに技術者の知見が追い付かない

- ツールでクラウド環境のセキュリティリスクを確認できても、優先度の判断に時間が掛かり運用が回らない

- エージェントレスで利用できるため、本番環境へ影響を与えずセキュリティ対策状況を把握可能

- クラウド環境の脆弱性や設定ミスの点検を自動化

- 対策優先度が表示されるため、緊急度の低いリスクを後にし、影響が大きい致命的なものから対策可能

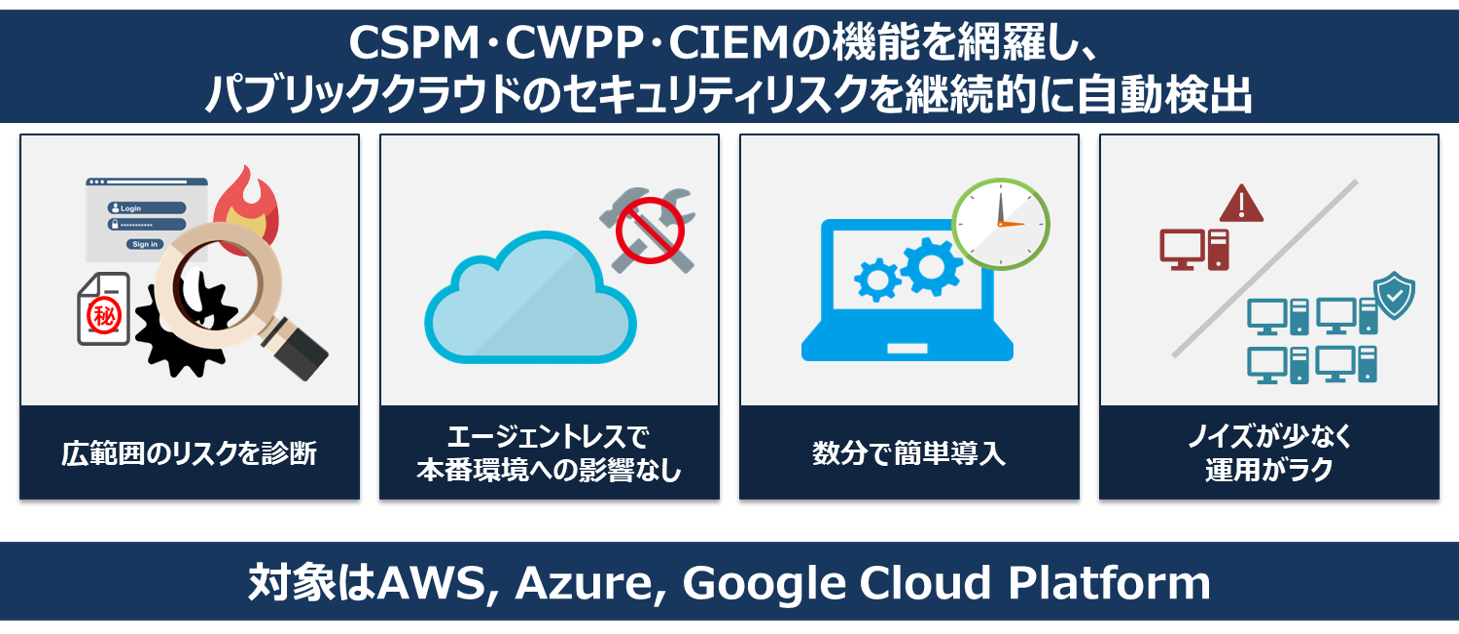

IaaS/PaaS向けクラウドセキュリティサービス『Orca Security』の特長

- CSPM(Cloud Security Posture Management)

- CWPP(Cloud Workload Protection Platform)

- CIEM(Cloud Infrastructure Entitlement Management)

特長1:広範囲のリスクを診断

Orca Securityのチェック範囲

| レイヤー | 対策すべき項目 |

|---|---|

| データ | 機密データ管理・暗号化 |

| ラテラルムーブメント対策 | |

| アプリケーション | ライブラリー脆弱性 |

| OS,ミドルウェア | 脆弱性(CVE) |

| OS,ミドルウェア認証 | |

| パッチ適用 | |

| 期限切れ | |

| マルウェア | |

| サーバーレス設定 | |

| コンテナ設定 | |

| インフラ(基盤) | 認証(IAM) |

| ネットワーク設定 | |

| 暗号化設定 | |

| ログ取得設定 | |

| ストレージアクセス設定 | |

| キーコンテナアクセス設定 | |

| ベンダー固有サービス設定 | |

| アラート設定 |

クラウドネイティブな資産も可視化が可能

クラウドネイティブな資産も可視化が可能

その1:CIEM(Cloud Infrastructure Entitlement Management)

不要なアカウントが放置されていたり、権限がきちんと管理されていないことをチェックし、クラウド環境への不正侵入のリスクを低減できます。

その2:DevSecOps(Shift left)

IaCツールやCI/CDツールと連携し、本番適用前に設定コードのセキュリティを自動チェックできるため、安全な環境構築や運用コストの低減できます。

- IaC(Infrastructure as Code)

- CI/CD(Continuous Integration/Continuous Delivery)

その3:APIセキュリティ

APIの構成ミスとセキュリティリスクを特定することで、クラウドのAPIを介してセキュリティ侵害を受けるリスクの低減できます。

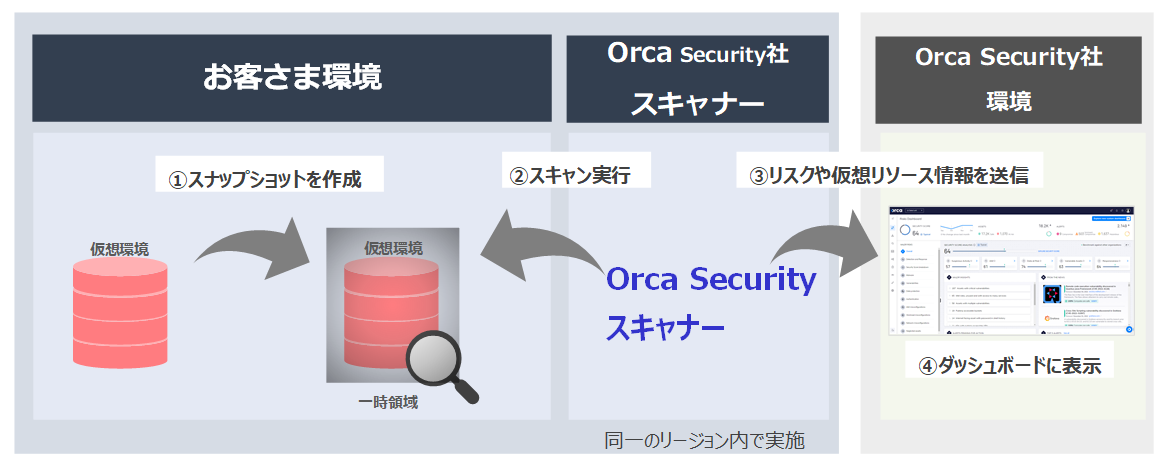

特長2:エージェントレスで本番環境への影響なし

性能に影響なく、本番環境を止めずに導入・検査が可能

特長3:数分で簡単導入

わずか3ステップ クラウドアカウントに最初に1度設定するだけ

AWSの例

設定完了後、約1日後にはチェックが完了します。

また、継続して、日々自動的にチェックを実施します。

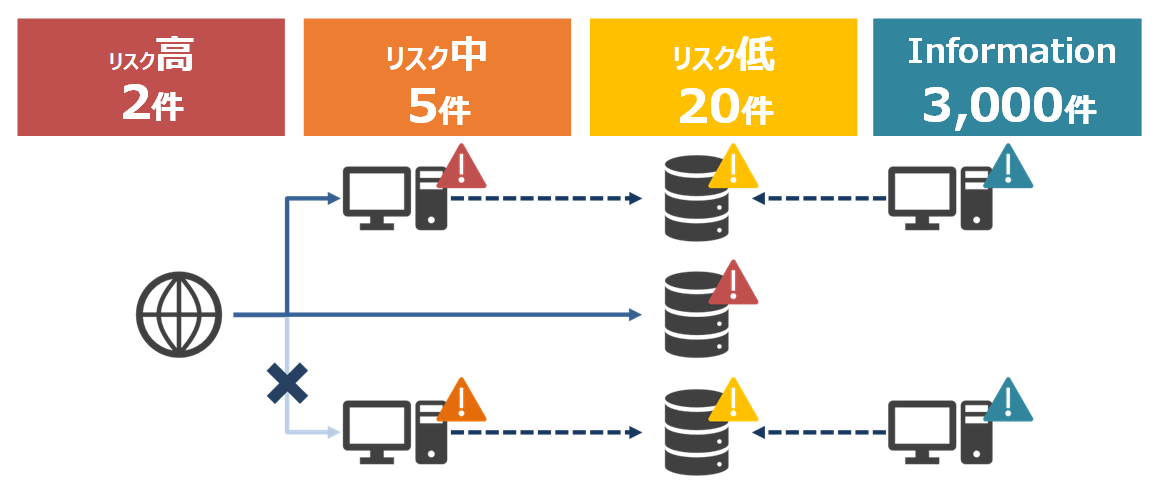

特長4:ノイズが少なく運用がラク

インターネットからの到達可能性も加味し、自動で優先度付け

優先度に従って対応することで、負荷なく効率的に運用できる

Orca Securityならではのスマートな分析結果

脆弱性やリスクそれぞれの一般的な緊急度合いだけで曖昧な点数を出すのではなく、

関連する全てのクラウドアセットの性質やつながりを分析した上で優先度を付けます

- リスク本来の一般的な緊急度

- 外部ネットワークの到達性

- ラテラルムーブメントリスク

- リソースに対するアクセスの範囲と権限

- 攻撃対象のビジネスインパクト など

大量な緊急度の低いリスクを後にし、真に致命的なものから効率よく対策できる!

対象環境の特性上、致命的なリスクを見逃さない!

よくあるご質問

-

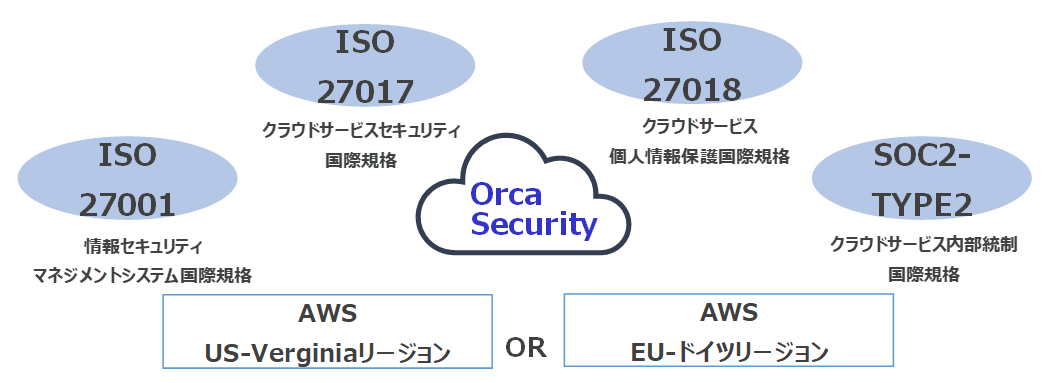

収集した情報は安全に守られていますか?

ご安心ください。

高レベルのセキュリティシステムで安全を確保しています。

-

継続的なチェックはなぜ必要ですか?

運用開始後も、システムの改修・メンテナンスサイクルの中で以下のような問題が発生する可能性があります。

- OSSライブラリーやコンテナイメージに脆弱性が混入

- 不要に高い権限をもつユーザーを追加

- ハッカーに狙われやすい環境変数にシークレット情報を保管

- メンテナンスのためにポート開放し、放置

- 退職者のアカウントを放置

- OSSライブラリーの新たな脆弱性が公開

継続的なチェックによりシステムの運用・エンハンス・メンテナンスで生じるさまざまなセキュリティ対策不備を迅速に検知し、セキュリティ事故を予防することが重要です。